设计实现一个由VPN、NAT、ACL与VLAN等技术相结合的网络

项目背景

本项目旨在设计并实现一个涵盖VPN、NAT、ACL 与 VLAN 等关键网络技术的综合企业网络系统,满足实际企业跨地域分布、信息安全隔离与高效通信等多方面需求。具体设计目的如下:

1. 实现跨地域安全通信:

通过在深圳总部与武汉分公司之间部署站点到站点(Site-to-Site)VPN,实现私有网络之间的加密通信,确保企业敏感数据在公网传输过程中的安全性与完整性。

2. 优化网络结构与资源管理:

通过合理划分 VLAN,实现不同部门网络的逻辑隔离,提高广播域管理效率,减少广播风暴,并为后续的网络扩展与管理提供灵活性。

3. 控制访问权限与保护关键资源:

使用 ACL(访问控制列表) 实现对不同部门间访问行为的精细化控制,特别是对财务部等敏感资源的访问权限设置,保障内网核心资产的安全。

4. 实现私网接入互联网功能:

利用 NAT技术 实现公司总部与分公司内部主机通过公网IP地址访问Internet,满足实际工作对外通信需求,同时控制对内服务的暴露范围。

5. 确保网络互联互通性:

配置合适的路由协议,保证各个网段之间的高效路由与数据互通,构建稳定、高可用的企业内部网络。

通过本设计,锻炼综合运用现代网络技术解决实际企业网络需求的能力,并提升网络安全防护、系统规划与逻辑设计的能力,为企业级网络搭建提供可参考的完整解决方案。

项目设计

拓扑说明

某公司总部设在深圳,在武汉有一个分公司。深圳总部有公司总裁办公室、财务部、技术部、市场部等,另有对外提供服务的Web服务器。

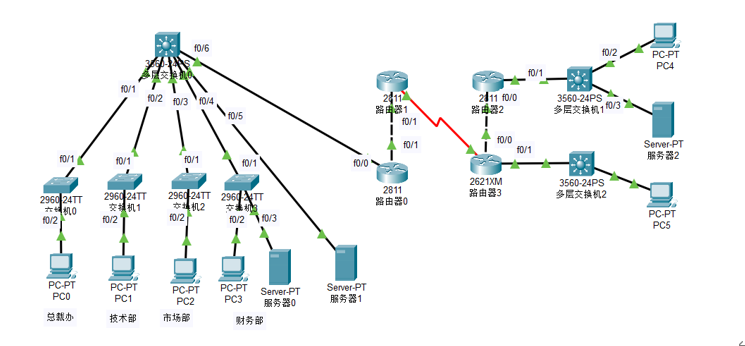

网络的拓扑结构如下图所示

-

深圳总部:

图中左边与路由器0相连的三层交换机以下这一部分是公司深圳总部的网络,服务器1是对外提供服务的服务器,交换机0、交换机1、交换机2分别连接的是公司总裁办公室、技术部、市场部三个部门网络,交换机3以下的网络是公司财务部的网络,服务器0是财务部的服务器。

-

武汉分公司:

图中右上方与路由器2相连的三层交换机这一部分是武汉分公司的网络,服务器2是武汉分公司的服务器,PC4是武汉分公司的一台计算机。

-

Internet部分:

图中路由器0—路由器1—路由器3—路由器2之间的网络均为互联网部分,右下方与路由器3相连的三层交换机及其右侧网络也是互联网的一部分,PC5表示互联网上任一台主机(IP地址为:200.6.28.228/24,网关:200.6.28.128/24)。

进行IP地址规划和VLAN设计

IP规划

深圳总公司

服务器1:

ip:172.19.1.228

mask:255.255.255.0

PC0:

ip:172.19.2.228

mask:255.255.255.0

PC1:

ip:172.19.3.228

mask:255.255.255.0

PC2:

ip:172.19.4.228

mask:255.255.255.0

服务器0:

ip:172.19.5.128

mask:255.255.255.0

PC3:

ip:172.19.5.228

mask:255.255.255.0

路由器0-fa0/0:

ip:172.19.1.128

mask:255.255.255.0

武汉分公司

PC4:

ip:192.168.8.228

mask:255.255.255.0

路由器2-fa0/1:

ip:192.168.8.128

mask:255.255.255.0

服务器2:

ip 192.168.8.240/24

公网用户

PC5

ip:200.6.8.228

gateway:200.6.28.128

mask:255.255.255.0

ISP网络

路由器0 f0/0 与 路由器1 f0/1

ip:202.6.28.0/24

路由器1 s0/1/0 与 路由器3 s0/0

ip:202.6.29.0/24

路由器3 f0/0 与 路由器2 f0/0

ip:202.9.28.0/24

VLAN设计

对深圳总部进行vlan划分,分为vlan10、20、30、40四个vlan,分别对应公司的公司总裁办公室、技术部、市场部以及公司财务部

配置单臂路由,实现跨vlan通信

1 | en |

进行NAT配置

深圳总公司

1.配置接口 IP 与 NAT 方向

1 | int f0/0 |

2.定义 NAT 的私有地址范围(ACL)

对访问武汉分公司内网ip不做nat转化,方便配置vpn

1 | access-list 100 deny ip 172.19.0.0 0.0.255.255 192.168.8.0 0.0.0.255 |

3.配置 NAT Overload(PAT)供员工访问 Internet

使用动态NAT多对多

1 | ip nat pool MY_POOL 202.6.28.1 202.6.28.128 netmask 255.255.255.0 |

4.Server1 配置静态 NAT,仅开放 Web 服务

Server1 内部 IP 为 172.19.1.228,公网映射地址为 202.6.28.128:

1 | ! 映射 HTTP 端口 |

5. 配置默认路由指向 ISP 网关

ISP 网关是 202.6.28.254:

1 | ip route 0.0.0.0 0.0.0.0 202.6.28.254 |

武汉分公司

1.配置接口 IP 与 NAT 方向

1 | int f0/1 |

2.定义 NAT 的私有地址范围(ACL)

1 | access-list 100 deny ip 192.168.8.0 0.0.0.255 172.19.0.0 0.0.255.255 |

3.配置 NAT Overload(PAT)供员工访问 Internet

1 | ip nat inside source list 100 interface f0/0 overload |

ACL访问控制

要求:请对公司深圳总部各部门间网络的广播流量进行相互隔离,且网络互通,同时要求技术部、市场部的各台计算机均不能主动访问财务部的服务器与计算机,而技术部和市场部的主机之间可以相互访问,总裁办公室的计算机、财务部的主机均可以访问其他部门的各个主机。

明确目标:

- 各部门广播隔离,网络互通

- 技术部与市场部主机可互访

- 技术部与市场部不能访问财务部

- 总裁办和财务部可访问所有部门

配置思路

- 禁止技术部(VLAN 20)访问财务部(VLAN 40)

- 禁止市场部(VLAN 30)访问财务部(VLAN 40)

- 允许其他访问

设置ACL

1 | ip access-list extended BLOCK_TECH_MARKET_TO_FINANCE |

在接口上应用

1 | interface FastEthernet0/0.20 |

路由协议配置

使用rip路由协议确保网络中的各个网段都可以互通

路由器0

1 | en |

路由器1

1 | en |

路由器2

1 | en |

路由器3

1 | en |

建立VPN

详细配置命令如下

深圳总公司

1 | en |

武汉分公司

1 | en |